W szybko zmieniającym się świecie nowych technologii i przyśpieszonej cyfryzacji wszystkich aspektów życia, korzystamy z Internetu w codziennej rutynie — od bankowości online, zakupów, opieki medycznej, edukacji, życia zawodowego, po rozmowy z przyjaciółmi i rodziną za granicą czy oglądanie ulubionych seriali w serwisach wideo na żądanie. Z nieograniczonymi możliwościami idą w parze ryzyka cyfrowe: wycieki danych, zniszczone lub zaszyfrowane pliki, naruszenie prywatności, skradzione środrodki, szantaż, zhakowane kamery monitoringu domowego, zainfekowane urządzenia i wiele innych.

Jest wiele zagrożeń cybernetycznych — warto być czujnym i wykształcić dobre praktyki w codziennych nawykach. Przeczytaj, co możesz zrobić, by pozostać bezpiecznym.

Atak złośliwym oprogramowaniem (Malware) — nie pozwól, by komputer został zainfekowany

Atak malware polega na tym, że haker wysyła link lub załącznik w wiadomości e-mail, którego celem jest wyrządzenie szkód w systemie. Może przybrać postać instalacji niebezpiecznego oprogramowania — wirusów, trojanów, robaków, ransomware czy spyware. Gdy odbiorca kliknie w link lub otworzy załącznik, złośliwe oprogramowanie zostaje zainstalowane i działa w systemie. Możliwe konsekwencje to np. kradzież wrażliwych danych, zakłócenia działania systemu lub całkowita niemożliwość przywrócenia działania.

Aby pozostać bezpiecznym, unikaj klikania w linki z nieznanych źródeł, nie otwieraj podejrzanych e-maili i nie odwiedzaj podejrzanych stron internetowych.

Pamiętaj: zabezpieczenie urządzenia za pomocą oprogramowania antywirusowego i tworzenie kopii zapasowych danych to kluczowe działania, które każda organizacja powinna traktować jako priorytet.

Atak typu Man‑in‑the‑Middle (MitM) — zabezpiecz swoje dane w cyberprzestrzeni

Atak MitM ma miejsce, gdy napastnik wkracza w transakcję pomiędzy dwoma stronami, umieszczając się „pośrodku” komunikacji, co pozwala mu przechwycić dane. Ryzyko takiego ataku wzrasta przy korzystaniu z publicznej sieci WiFi — daje to szansę hakerowi wstać między urządzenie użytkownika a sieć.

Aby zapobiec atakowi MitM:

- stosuj silne szyfrowanie WEP/WPA i ustaw bezpieczne hasło do routera,

- korzystaj z HTTPS zamiast HTTP — zwłaszcza podczas przesyłania danych do serwisu WWW,

- podczas korzystania z publicznej sieci WiFi używaj zaufanego połączenia VPN — VPN szyfruje dane w tranzycie, co dodaje kolejną warstwę ochrony, gdyby dane zostały przechwycone.

Atak na hasło (Password Attack) — bądź silny i unikalny

Atak na hasło polega na tym, że napastnik uzyskuje dostęp do hasła użytkownika i klucza do systemu zawierającego wrażliwe dane — komputera lub sieci — co pozwala mu manipulować danymi lub je kraść.

Istnieje wiele metod pozyskiwania haseł: uzyskanie dostępu do bazy haseł, socjotechnika, atak brute-force (próby wszystkich możliwych kombinacji), czy atak słownikowy (użycie listy powszechnych haseł).

Dobre praktyki, które pomagają chronić przed atakami na hasła, to:

- włączenie uwierzytelniania dwuskładnikowego (2FA),

- blokada konta po kilku nieudanych próbach logowania — wtedy, by je odblokować, użytkownik musi użyć innego konta lub kodu przesłanego na przykład e-mailem,

- stosowanie unikalnych haseł dla różnych usług — nigdy tego samego hasła w wielu miejscach,

- przechowywanie haseł w menedżerze haseł.

Atak phishingowy — ogranicz zaufanie

Atak phishingowy polega na wysyłaniu wiadomości, w której przestępca podszywa się pod znaną ofiarze lub ogólnie zaufaną osobę lub organizację. To bardzo powszechna metoda.

Phishing może być prowadzony przez e-maile, wiadomości bezpośrednie lub komunikatory społecznościowe.

Takie wiadomości wyglądają autentycznie, ale celem jest uzyskanie od odbiorcy danych wrażliwych, wyrządzenie szkody lub kradzież pieniędzy. Często proszą o zmianę numeru konta i wysłanie pieniędzy lub podanie loginów, haseł czy danych karty płatniczej. Skutkiem może być uzyskanie dostępu do urządzenia, instalacja złośliwego oprogramowania lub utrata środków.

Aby pozostać bezpiecznym:

- stosuj oprogramowanie zabezpieczające i aktualizuj je regularnie,

- używaj uwierzytelniania wieloskładnikowego,

- twórz kopie zapasowe danych w bezpiecznej chmurze.

Email Spoofing — jak wykryć sfałszowaną wiadomość e-mail

Podobnie jak w phishingu, spoofing e-mailowy polega na podszywaniu się pod inną osobę, tożsamość lub organizację, by odbiorca uwierzył, że wiadomość pochodzi od kogoś znajomego lub zaufanego.

Często spoofing łączy się z phishingiem lub atakiem malware. Fałszywe e-maile mogą zawierać złośliwe załączniki (np. dokumenty, PDF-y udające faktury) lub linki do pobrania zainfekowanych plików. Czasem przestępca podszywa się pod konta bankowe, firmowe czy partnerów biznesowych i prosi o przelew środków.

Inną techniką spoofingu jest, gdy napastnik wysyła wiadomość, która wygląda jak wysłana z konta samego odbiorcy — przekonuje go, że jego skrzynka e-mail została przejęta, a jedynym sposobem na jej odzyskanie jest zapłacenie okupu (często w kryptowalutach).

Najlepszą metodą ochrony przed spoofingiem jest weryfikacja nagłówków wiadomości, aby ustalić, kto jest prawdziwym nadawcą.

Poniżej przedstawiamy przykłady spoofowanych e-maili i sposób sprawdzania, czy nadawca jest autentyczny.

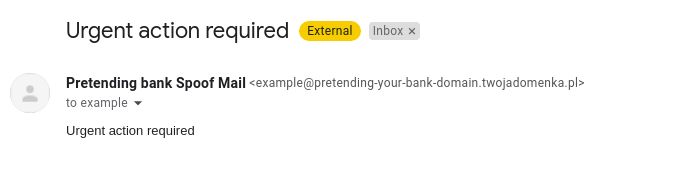

Na zrzucie ekranu widać wiadomość udającą nadawcę z banku (dla przykładu użyto fałszywej domeny pretending-your-bank-domain.twojadomenka.pl, aby nie podrabiać rzeczywistej domeny bankowej).

Aby zweryfikować prawdziwego nadawcę, sprawdź nagłówki wiadomości (na przykład w Gmailu — w opcjach wybierz „Pokaż oryginał”).

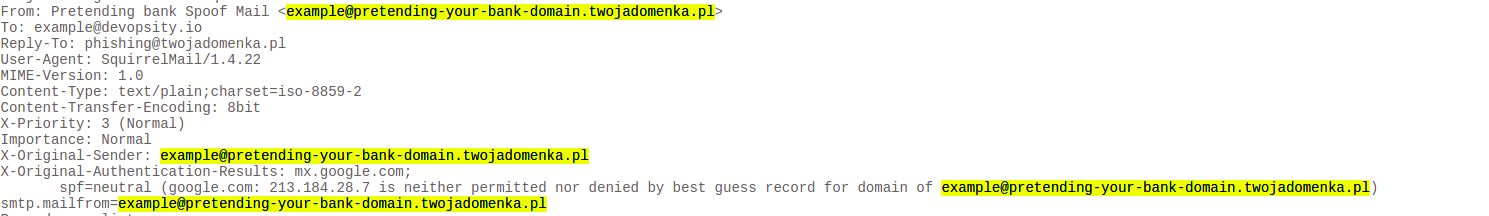

W powyższym nagłówku:

Receivedpokazuje konto e-mail, z którego wiadomość została wysłana: uwierzytelniony użytkownik phishing@twojadomenka.pl- Inne ważne nagłówki to

Reply-ToiSPF

Często atakujący wysyła wiadomość z podszytą domeną i ustawia inne adresy w polu „Reply-To”, aby odbierać odpowiedzi od ofiar (np. by wyłudzić informacje).

W powyższym przypadku wiadomość była z domeny pretending-your-bank-domain.twojadomenka.pl, a odpowiedzi miały trafiać na phishing@twojadomenka.pl.

Ostatnim istotnym nagłówkiem jest test SPF. SPF to rekord DNS, który upoważnia adresy IP do wysyłania wiadomości dla danej domeny. Jeśli wiadomość pochodzi z nieautoryzowanego adresu, t est SPF się nie powiedzie — to poważny sygnał ostrzegawczy.

Nagłówki i wartości różnią się w zależności od serwera poczty, ustawień, klienta pocztowego i sposobu wysłania spoofowanego maila. Niemniej jednak analiza nagłówków to świetne źródło informacji i jeśli masz wątpliwości co do autentyczności wiadomości — warto je sprawdzić.

Atak Rootkit — weryfikuj pakiety instalacyjne

Rootkit to złośliwe oprogramowanie ukryte w legalnym oprogramowaniu. Celem jest uzyskanie dostępu do urządzenia lub kontrola nad oprogramowaniem w celu manipulacji i dostępu do danych wrażliwych, haseł i innych poświadczeń. Rootkity są trudne do wykrycia, ponieważ często ukrywają się wewnątrz legalnego kodu.

Aby zapobiec instalacji rootkitów:

- pobieraj oprogramowanie tylko z zaufanych źródeł,

- przed instalacją sprawdzaj załączniki e-mail i pochodzenie paczki,

- weryfikuj sumy kontrolne (hash check) pakietów instalacyjnych, by upewnić się, że nie zostały zmodyfikowane.

Ataki na Internet Rzeczy (IoT) — unikaj domyślnych ustawień

Ataki na urządzenia IoT polegają na tym, że haker uzyskuje dostęp do urządzeń i steruje nimi, powodując uszkodzenia lub używając ich do ataków na inne urządzenia w sieci.

Pomimo rosnącej popularności urządzeń połączonych z internetem, większość z nich nie ma wystarczających zabezpieczeń — stają się więc łatwym celem atakujących. Dlatego ataki IoT stają się coraz częstsze.

Ważne kroki ochronne:

- aktualizuj oprogramowanie urządzeń,

- stosuj silne hasła i dodatkowe mechanizmy uwierzytelniania,

- zmieniaj domyślne hasła urządzeń (routerów, kamer, urządzeń smart home, drukarek itp.),

- utwórz oddzielną prywatną sieć dla urządzeń IoT i innych, które nie muszą mieć dostępu do internetu zewnętrznego.

Co możesz zrobić?

Prowadzimy Cię, jak stawiać bezpieczeństwo na absolutny priorytet i pomagamy Tobie oraz Twojej firmie być przygotowanym na incydenty — przez działania prewencyjne i tworzenie bezpiecznych kopii zapasowych. Jeśli chciałbyś zapytać o wdrożenie najwyższego poziomu bezpieczeństwa dla swojej firmy lub uzyskać poradę w konkretnej sprawie — daj znać i umówmy się na spotkanie. Pomożemy Ci zapobiegać zagrożeniom cybernetycznym.